Nem kell Tom Cruise filmeket nézni, hogy teljesen hihetetlen adatlopási módszereket lásson az ember. Elég beleolvasni pár tanulmányba, hogy mivel kísérleteznek a kutatók. Az elmorzézott államtitkoktól a mobillal ellopott DNS-ig szemléztük a legvadabb ötleteket.

Egy, a közeljövőben játszódó, de némi technológiai fikciót is tartalmazó regényben találkoztam először a Van Eck phreakinggel. A regény hősei, hackerek természetesen, úgy hallgatták le a szomszéd szobában üzleti ügyeket intéző ellenfeleiket, hogy egy falra ragasztott érzékeny antennával elfogták az elektroncsöves monitor keltette rádióhullámokat. Az így begyűjtött adatból pedig újra összerakták a képet, amit a monitor mutatott.

Csalást kiáltva estem neki a Google-nek. Egy ekkora hülyeséget csak nem ad el nekem holmi író. A Google azonban Wim van Eck 1985-ös tanulmányát dobta ki elsőre, ami a fenti lehallgatási módszert írta le.

Egy életre megtanultam, hogy a legváratlanabb helyeken lehet behatolni egy rendszerbe. Illetve azt is, hogy nem csak azt az utat kell biztosítani, amin a jel végighalad. Külön kategóriát képeznek azok a side-channel, azaz mellékcsatornás támadások, amelyek az agyonbiztosított fő információs útvonal melletti, figyelmen kívül hagyott adatszivárgási hibára épülnek. Mint amikor a hackerfilmekben az összes lényeges titkot egy hazafelé a kocsmába betérő alkalmazott meséli el. Azon nem segít sem a policy, de talán még a tűzfal sem.

Odasüss, pendrive a földön

Szintén a hackerfilmek visszatérő eleme volt az internettől elszigetelt rendszer. Olyan számítógépek, amelyek csak egymáshoz kapcsolódtak hálózaton, vagy esetleg magukban álltak. A biztonságnak ezt a Csimborasszóját is meg lehet hódítani, csak okosnak kell lenni. Az iráni atomprogram tudósai a saját hibájukból tanulták meg, hogy nagy hiba a parkolóban talált pendrájvokat csak úgy bedugni a munkahelyi gépbe. Az Egyesült Államok és Izrael titkosszolgálata pedig közben azzal dicsekedett, hogy a szétszórt USB-meghajtókkal bejuttatott vírus a működési paraméterek finom változtatásaival idő előtt csapágyasra hajtotta az irániak urándúsítóit.

Izraeli kutatók jöttek rá arra is, hogy akár a monitor háttérvilágításának változtatásával is ki lehet szivárogtatni adatokat. A BRIGHTNESS nevű módszer érdekessége, hogy bár változik a monitor fényereje, nem annyit, hogy az a gép előtt ülő embernek feltűnő legyen. A módosítások azonban elegendőek ahhoz, hogy megfelelő szűrőzés után egy speciális program már érzékelni és dekódolni tudja az így “levillogott” üzenetet. A módszer nem gyors, másodpercenként nagyjából egy karakternyi adatot (egészen pontosan 5-10 bitat) lehet vele elküldeni. Ráadásul ahhoz, hogy a terv működjön, szükség van egy második feltört eszközre is, ami kamerájával rögzíti a monitort.

Az ugyan nem valószínű, hogy tömegessé válna a monitorvillogtatós adatlopás akár csak a távoli jövőben is. Viszont egyrészt remek jelenet készülhet belőle egy hackerfilmben. Másrészt pedig izgalmas megoldás arra, hogy a légréssel elszigetelt rendszerekből hogyan lehet adatot kicsempészni. Arra nem lehet számítani, hogy a fertőzésre használt elhagyott pendrájvot lesznek kedvesek újra elhagyni a parkolóban, most már adatokkal tele.

Az elszigetelt rendszerekkel kapcsolatos kutatásoknak amúgy is központi eleme a villogás. Korábban már publikált adatokat egy szintén izraeli kutatócsoport az xLED nevű támadásról, ami a hálózati eszközök visszajelző fényein morzézta el a kicsempészendő adatokat. De ugyanezt meg lehet csinálni a merevlemez visszajelző LED-jét használva is. Ez utóbbi módszernek a mókás LED-it-Go nevet adták.

Jó barát az elektromágnes

Mi van még a fényen kívül a számítógépben, amit lehet módosítgatni – teszi fel az ember magának a kérdés. A válasz pedig az, hogy elektromosság. (Illetve a vicc szerint a processzorokban még van füst, de ha az kijön belőle, akkor nem működnek tovább.)

(Fotó: Hans Dorsch // CC-BY-SA)

Mordechai Guri és kutatótásai ebben a műfajban is alkottak már. Tudnak adatot kisugározni egy USB-csatlakozón keresztül is. De nem ám úgy, hogy az USB-be be lenne bármi dugva. A portot rádióként használva, elektromágneses sugárzással dolgozik ez az adatlopási módszer. De más alkatrészeket is meg lehet úgy hajtani, hogy az általa keltett elektromágneses sugárzás adatot továbbítson. Akár a videokártyával is meg lehet ugyanezt csinálni.

Ha pedig az ember nem az elektromos térben akar matatni és mérni, van háztájibb módszer is. Hiszen a legtöbb számítógép rendelkezik valamilyen hűtőventilátorral. A ventilátorok pedig ritkán teljesen zajtalanok. Aki figyelt eddig, tudja, hogy hogyan folytatódik a mese. A Fansmitter módszer a ventilátor sebességének finom állítgatásával úgyszintén lehet adatot továbbítani. Ennek az elfogásához pedig tényleg elég egy feltört mobiltelefon ugyanabban a szobában.

A hallható világ

Peng Cheng és társai nem elégedtek meg azzal, hogy a hanggal adatot továbbítsanak. 2018 nyarán egy olyan módszert mutatták be, amely a számítógép vagy a telefon hangkeltő eszközeit és mikrofonját használva szonárként gyűjt információt a környezetéről. A visszavert hanghullámokat elfogva például le lehet hallgatni a mobiltelefon képernyőjén berajzolt feloldó mintát is. Tökéletes eredményt ugyan nem nyújt, de hetven százalékos biztonsággal lehet tippelni a házi szonár alapján.

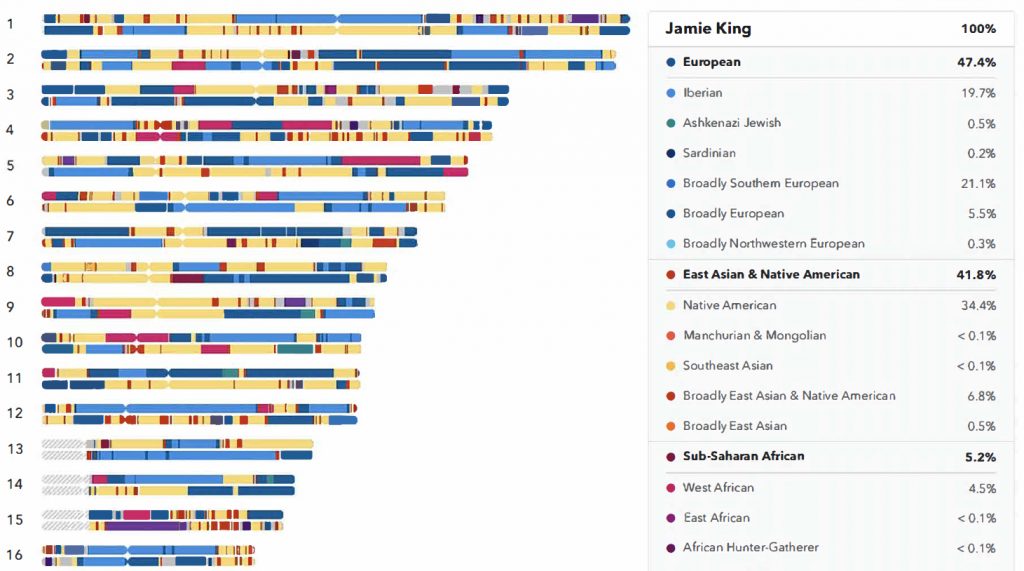

DNS-teszt mintaeredménye. Fotó: 23andMe

A képzeletbeli hackerfilmünkbe már csak egy nagy trükk van hátra. Mobiltelefonnal DNS-t is lehet lopni, aminek már a Mission Impossible sorozatban lenne a helye. A University of California csoportja figyelt fel arra, hogy a DNS-szekvenálást végző berendezés által kibocsátott hangok alapján ki lehet találni, hogy mit csinál épp a gép. És mivel a DNS-t felépítő négy nukleotid is felismerhető a hang alapján, így akár egy mobil mikrofonja is elég ahhoz, hogy azonosítsuk, hogy milyen sorrendben vannak a láncban az adenin, guanin, citozin és timin molekulák. A tolvajoknak még a DNS felépítése is segít, mert a molekulák párokban fordulnak elő, így egyfajta hibajavító kódolással rendelkezik a rendszer.

Tech

Fontos